La seguridad en la comunicación entre Configuration Manager (SCCM) y el Software Update Point (SUP) es fundamental. De forma predeterminada, WSUS y SUP pueden operar en HTTP, pero es altamente recomendable usar HTTPS (SSL) para cifrar las conexiones y proteger los metadatos de actualización frente a ataques o interceptaciones.

En este artículo te explico paso a paso cómo configurar el SUP para usar SSL, desde la creación del certificado en la Autoridad Certificadora (CA) hasta la configuración en WSUS e IIS.

🧩 Requisitos previos

Antes de comenzar, asegúrate de cumplir con lo siguiente:

- Tienes un servidor WSUS operativo con el rol de Software Update Point instalado.

- Cuentas con una Autoridad Certificadora (CA) corporativa, normalmente desplegada en Active Directory.

- El servidor WSUS/SUP pertenece al dominio.

- Posees permisos de administrador tanto en el servidor WSUS como en la CA.

🏗️ Paso 1: Crear la plantilla de certificado SSL en la CA

Vamos a generar una plantilla específica que los servidores WSUS y SUP usarán para cifrar la comunicación HTTPS.

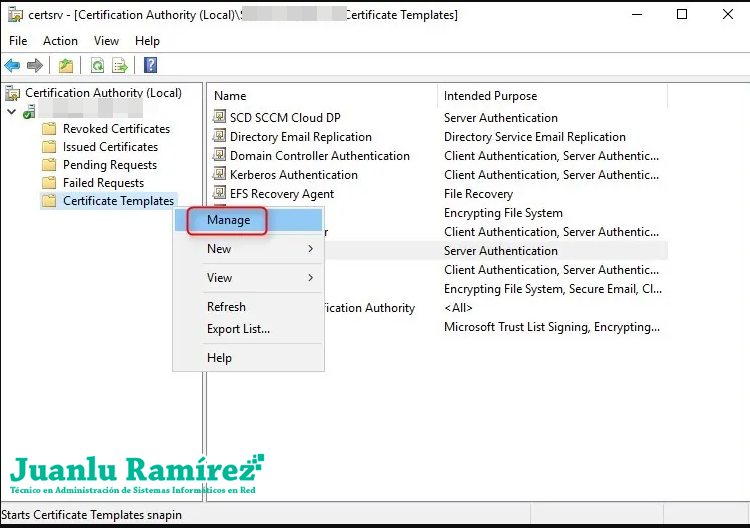

🔹 1.1 Abrir la consola de plantillas de certificados

- En el servidor donde está instalada la CA, abre Certification Authority.

- Haz clic derecho sobre el nombre de la CA → selecciona Manage (Administrar).

- Se abrirá la consola Certificate Templates.

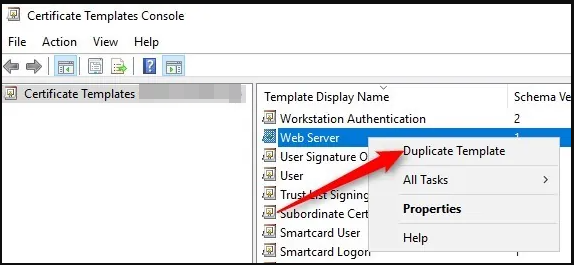

🔹 1.2 Duplicar la plantilla “Web Server”

- En la lista de plantillas, busca Web Server.

- Haz clic derecho sobre ella y selecciona Duplicate Template.

- Si te pide elegir una versión de compatibilidad, selecciona Windows Server 2016 o superior (dependiendo del nivel funcional de tu dominio).

Esto crea una nueva plantilla basada en “Web Server”, pero editable.

🔹 1.3 Configurar las propiedades de la plantilla

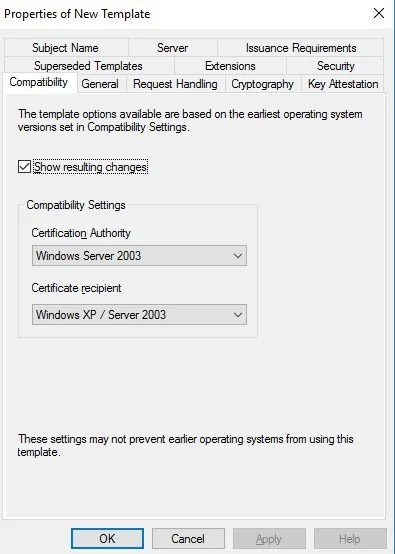

En la ventana de propiedades de la nueva plantilla, configura los siguientes parámetros:

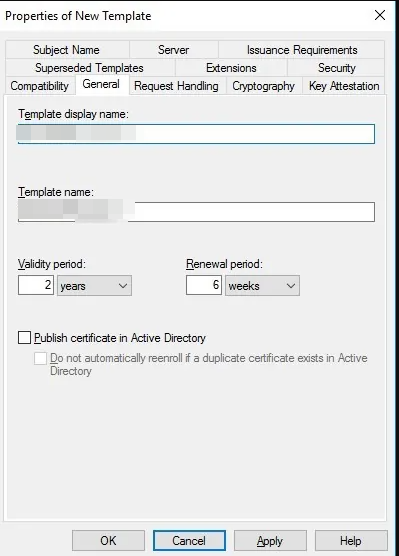

🔸 General

- Template display name: por ejemplo, WSUS SSL Certificate.

- Validity period: 2 o 3 años suele ser adecuado.

- Renewal period: 6 meses o el valor que uses en tus políticas internas.

🔸 Request Handling

- Marca Allow private key to be exported (opcional, pero útil si vas a migrar o clonar el servidor).

- Tipo de propósito: Signature and encryption.

🔸 Subject Name

- Marca Supply in the request (el nombre del sujeto se suministrará en la solicitud).

Esto permite que el servidor incluya su FQDN (nombre completo) cuando pida el certificado.

🔸 Extensions → Application Policies

Debe contener al menos:

- Server Authentication (1.3.6.1.5.5.7.3.1)

Esto asegura que el certificado sea válido para identificar un servidor web.

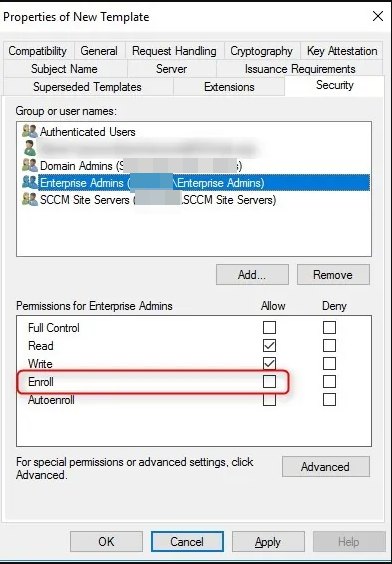

🔸 Security

- Añade el grupo «Enterprise Admins» a la nueva plantilla y el grupo de servidores de SCCM que tengas en tu AD (Sin el permiso de Write).

- Asigna los permisos:

- Read: ✅

- Enroll: ✅

- Autoenroll: (opcional, si usas inscripción automática).

Pulsa OK para guardar la plantilla.

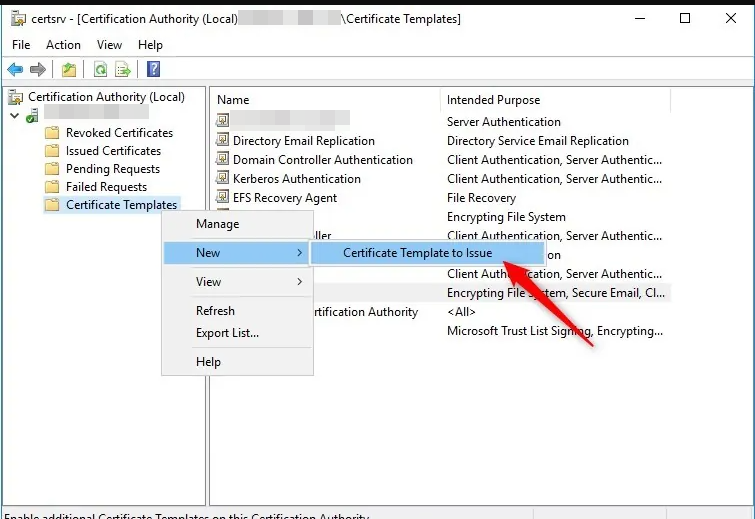

🧾 Paso 2: Publicar la plantilla en la CA

- En la consola de Certification Authority, expande la CA → selecciona Certificate Templates.

- Haz clic derecho → New → Certificate Template to Issue.

- Elige la plantilla que acabas de crear (WSUS SSL Certificate) y haz clic en OK.

Con esto, la plantilla ya está disponible para que los servidores la soliciten.

🖥️ Paso 3: Solicitar e instalar el certificado en el servidor WSUS/SUP

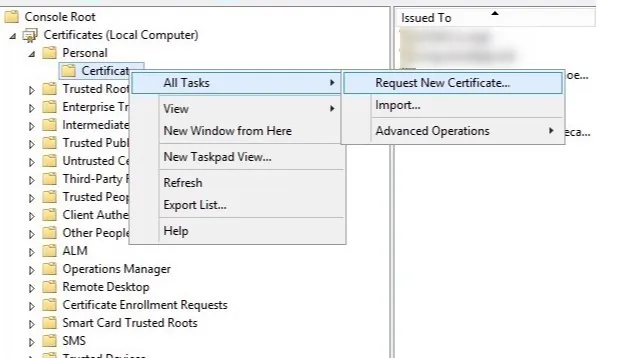

🔹 3.1 Abrir el almacén de certificados

- En el servidor WSUS/SUP, ejecuta

certlm.msc. - Navega a Personal → Certificates.

- Clic derecho → All Tasks → Request New Certificate.

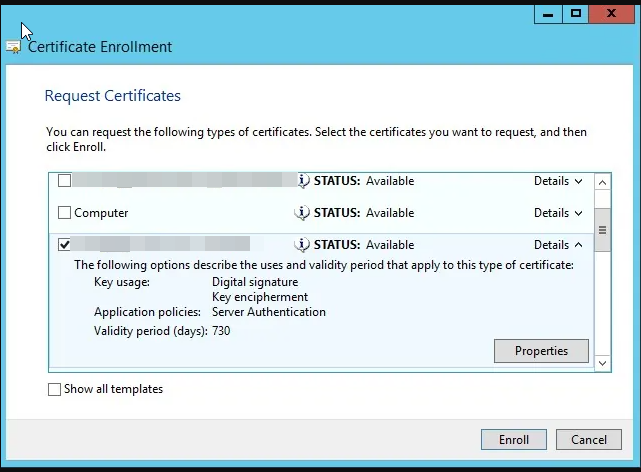

🔹 3.2 Solicitar el certificado

- En el asistente, selecciona tu CA corporativa.

- Marca la plantilla WSUS SSL Certificate que creaste.

- En la pestaña Subject Name, rellena:

- Common Name (CN): el nombre FQDN del servidor (ejemplo: wsus01.[domain]).

- Alternative Name (DNS): añade también el FQDN y cualquier alias (CNAME) que uses para WSUS/SUP.

- Completa la solicitud y verifica que el certificado se instale en el almacén Personal.

🔹 3.3 Verificar el certificado

Abre el certificado recién emitido y verifica:

- El Subject Name y SAN contienen el FQDN correcto.

- El certificado proviene de tu CA corporativa.

- El uso de clave incluye Server Authentication.

🌐 Paso 4: Configurar IIS para usar el certificado SSL

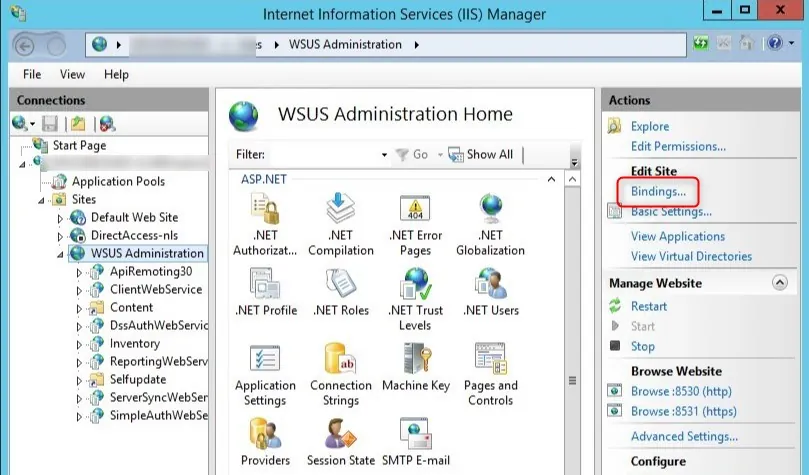

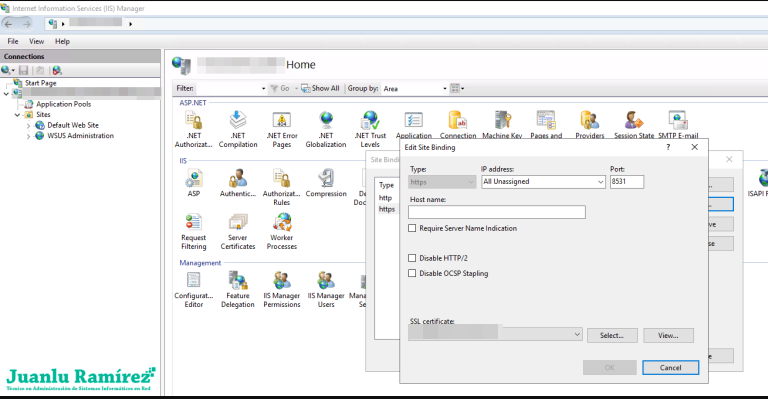

- Abre Internet Information Services (IIS) Manager.

- En el panel izquierdo, selecciona Sites → WSUS Administration.

- En el panel derecho, haz clic en Bindings….

- Guarda los cambios.

👉 Importante: no elimines la vinculación HTTP (puerto 8530), ya que WSUS la sigue usando para distribución de contenido.

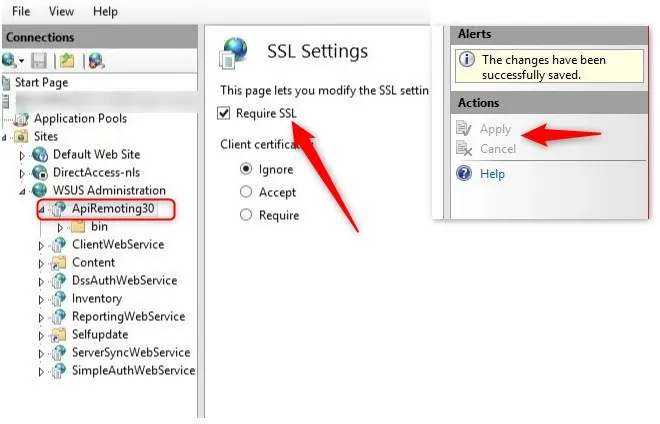

🔐 Paso 5: Configurar los servicios web de WSUS para requerir SSL

Este paso asegura que los servicios web del sitio de WSUS solo acepten conexiones cifradas.

- En IIS Manager, expande el servidor → Sites → WSUS Administration.

- En el panel central, verás varios directorios virtuales.

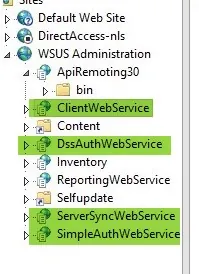

- Debes configurar Require SSL en los siguientes directorios:

- ApiRemoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

- WSUSAdmin (opcional, si lo usas para administración)

Cómo hacerlo:

- Selecciona uno de los directorios (por ejemplo, ClientWebService).

- En el panel central, abre SSL Settings.

- Marca la casilla Require SSL.

- En “Client certificates”, selecciona Ignore.

- Repite este proceso para cada directorio de la lista.

Con esto, WSUS rechazará cualquier intento de conexión sin SSL.

⚙️ Paso 6: Configurar WSUS para usar SSL

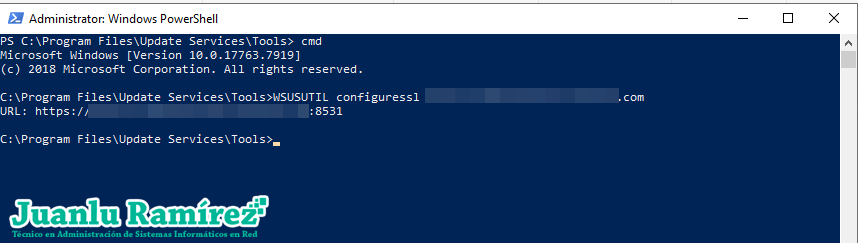

Ejecuta el comando desde una consola elevada en el servidor WSUS:

cd "C:\Program Files\Update Services\Tools"

wsusutil.exe configuressl wsus01.[Domain]

Esto actualiza la configuración interna de WSUS para aceptar conexiones seguras (normalmente en el puerto 8531).

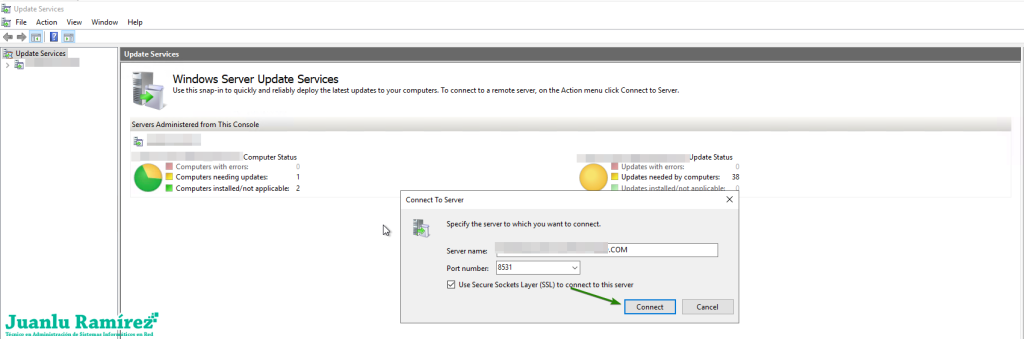

🧩 Paso 7: Verificar la conexión SSL en la consola WSUS

- Abre la consola WSUS.

- Selecciona Connect to Server.

- Ingresa:

- Server name: wsus01.[domain]:8531

- Marca Use Secure Sockets Layer (SSL).

- Si se conecta correctamente, WSUS ya está usando SSL.

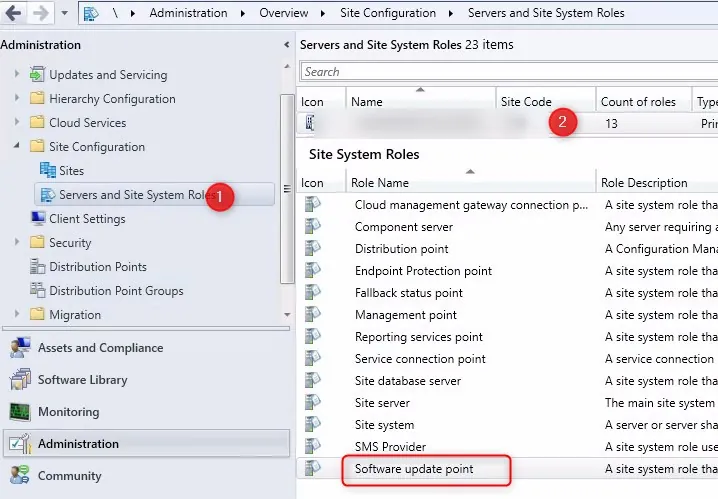

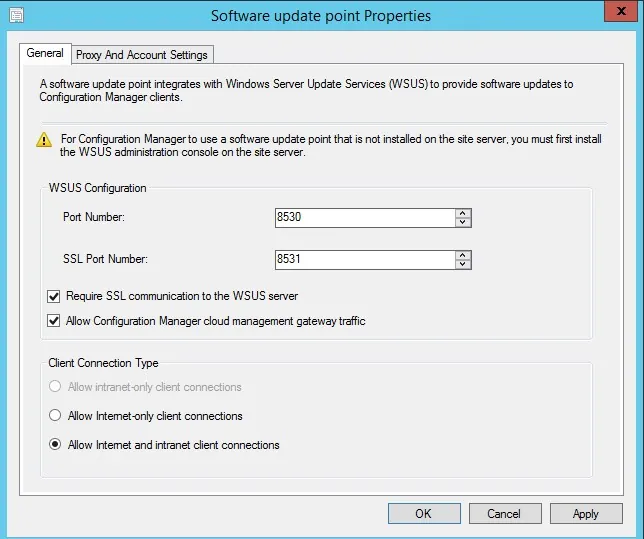

🖧 Paso 8: Configurar el SUP en SCCM

- Abre la consola de Configuration Manager.

- Ve a Administration → Site Configuration → Servers and Site System Roles.

- Selecciona el servidor con el rol Software Update Point.

- Edita sus propiedades y marca Require SSL communication to the WSUS server.

- Aplica los cambios y sincroniza las actualizaciones.

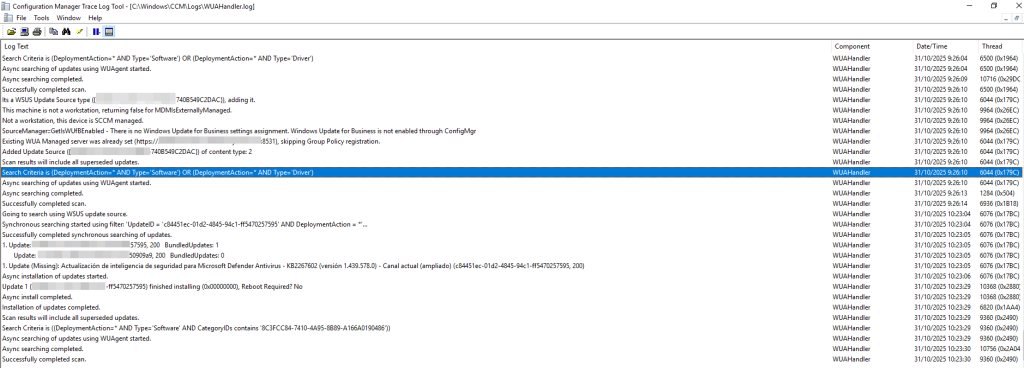

- Si nos dirigimos a uno servidor o equipo con el cliente de SCCM instalado, nos dirigimos a «C:\Windows\CCM\Logs\WUAHandler.log» y veremos que ya consulta por el puerto 8531.

🧠 Conclusión

Con esta configuración:

Cumples con políticas de seguridad y estándares corporativos de cifrado.

WSUS y SUP solo aceptan conexiones cifradas.

Los clientes se comunican de forma segura con el punto de actualización.

[…] Te recomiendo aplicar en tu entorno SSL en tu WSUS para securizar aun mas tu entorno […]